Не удается удалить защиту от записи в Windows 7

У меня проблема с защитой от записи Windows 7. Все мои файлы в моей папке пользователя защищены, и их невозможно удалить. Когда я снимаю флажок, индикатор выполнения запускает бросок, но все остается без изменений. Я также пытался изменить его в командной строке с

attrib -r C:\Users\Username\*.* /d /s

но ничего не изменилось. Что еще я могу попробовать? Чем ты!

6 ответов

Старый вопрос, я понимаю. Но поскольку один ответ не дает никаких подробностей, давайте добавим некоторые подробности.

В современной Windows (на базе NT), то есть во всех версиях Windows, выпущенных с 2000 года (включительно), доступ на запись регулируется двумя вещами:

- атрибут readonly, которым вы пытаетесь манипулировать, унаследован от времен DOS

- ACL (точнее, DACL: списки дискреционного доступа )... вот о чем был .

Вы пытаетесь изменить первое, но, похоже, ожидаете результата, который получите от изменения второго. Причина, по которой я могу сделать это заявление, заключается в том, что это единственная оставшаяся возможность (помимо вредоносного ПО и тому подобного), когда вы являетесь свидетелем

Предположим, что ваш принципал (то есть ваш пользователь в смысле пользовательского контекста) имеет полный доступ к файлу, он может просто удалить атрибут (DOS-) так, как вы пытались. Но если вы не являетесь владельцем и вам явно не дано разрешение на доступ к файлу или каталогу, у вас нет доступа. Более крайняя форма заключается в том, что кто-то явно отказал вам в доступе (мы доберемся до этого в самом конце).

Предположим, у вас нет доступа к объекту в Windows, вы ничего не можете с этим поделать, если только вы не являетесь владельцем машины и, следовательно, не можете повысить себя до привилегированного пользовательского контекста.

В этом случае вы можете использовать инструмент командной строки, преемник более старого

icacls * /T /Q /C /RESET

The

Эффект должен быть таким же, как и от копирования файлов с диска на флэш-накопитель в формате FAT и обратно. Просто потому, что копирование обратно с диска в формате FAT (который не знает ACL) приведет к сбросу ACL, которые будут унаследованы от каждого соответствующего родительского контейнера.

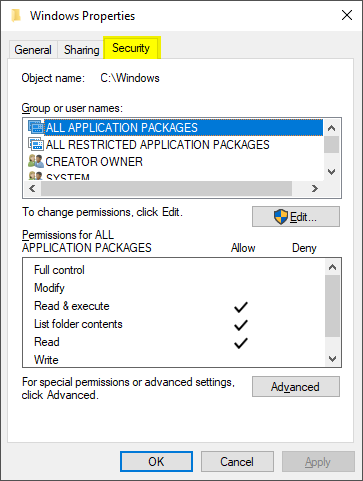

Простое использование имени файла/папки приведет к получению ACL в качестве вывода для проверки. Но вы также можете щелкнуть правой кнопкой мыши файл или папку и выбрать вкладку «Безопасность» (что-то уже упоминалось ответ Линдыв ответе Линды ):

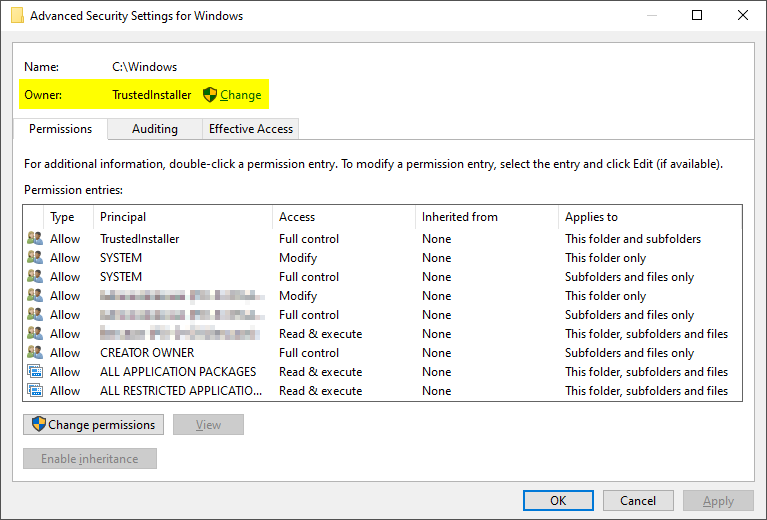

Предположим, у вас все еще нет разрешения на определенный тип доступа, вам нужно нажать кнопку «Дополнительно» (в диалоговом окне, показанном выше) и сменить владельца:

Однако это также можно сделать с помощью

И это последний бит, который необходим, если вы хотите получить доступ к объекту (или иерархии объектов), доступ к которому вам явно запрещен (запретить элементы управления доступом ACE имеют приоритет над разрешениями), или если объекты принадлежат кому-то другому и вам не предоставили доступ.

Однако это заводит вас в «более глубокие воды», чем вы, возможно, захотите рискнуть, не читая о модели безопасности NT и о том, как принципалы, ACL и ACE связаны друг с другом. Короче говоря: найдите друга, обладающего достаточными знаниями в этих вопросах, который поможет вам. Владение объектами сопряжено с собственными рисками, поэтому по умолчанию эта привилегия предоставляется только администраторам (и TCB ) .

Как мы здесь оказались?

Предположим, у вас нет вредоносного ПО , которое вас разыграет , вы не выдаете что-то вроде

Это могло произойти, если вы обновились до Windows 7, а ваш предыдущий профиль остался под этим именем пользователя . Это может быть измененный SID системы. Возможно, вы забыли упомянуть, что файлы пришли откуда-то еще или были восстановлены из резервной копии системы с другим SID. Существует множество возможностей того, что может быть причиной того, что вы видите.

Другая возможность заключается в том, что диск, на котором вы находитесь, доступен только для чтения (в случае, если вы использовали какую-либо точку повторной обработки для перенаправления

Вредоносное ПО действительно возможно, но без автономного сканирования (т. е. загрузки с CD/DVD и сканирования системного диска и всех других дисков вашей системы Windows) и при условии, что используемый антивирус знает об этом вредоносном ПО, вы никогда не узнаете об этом . . И, честно говоря, всякий раз, когда я видел это в прошлом, проверка атрибутов файла (DOS) и списков ACL всех задействованных объектов (включая родительские контейнеры) по крайней мере давала подсказку, потому что они указывали на то, что объект должен быть доступный (например

Короче говоря, если бы я увидел этот вопрос несколько лет назад, я бы попросил у вас более подробную информацию. В нынешнем виде слишком многое остается только догадываться, хотя наиболее вероятной причиной кажутся ограничительные ACL.

Может быть, у вас нет необходимых прав доступа к этой папке? В этом случае войдите в Windows как администратор, откройте эту папку (C:\Users\Your user) и измените (добавьте владельца как Your user) правила доступа (Properties->Security->Edit) в эту папку.

Загрузите Hiren Boot Cd 15.2, запишите на CD, затем загрузите компьютер с CD. Выполняет мини версию Windows XP. Оптимизации в разделе диска есть простое приложение для сброса разрешений NTFS для папки или всего диска.

Может быть, это вирус?

Я видел такие шутки-вирусы. Они блокируют файлы, просто открывая их в режиме "заблокировать чтение и запись". Попробуйте Sysinternals ' Handle.exe. Если файлы заблокированы с помощью этого метода, Handle даст вам имя шкафчика.

Попробуйте chkdsk.exe C: сделать базовую проверку диска. Иногда это решает вашу проблему. Убедитесь, что используете повышенную командную строку.

Переместите файлы на флэш-накопитель в формате fat или fat32 (или на любой диск) и обратно.