Есть ли настольный клиент Google Authenticator?

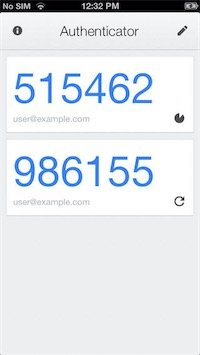

Я использую Google Authenticator для двухэтапной аутентификации. Мне нравится, как я могу использовать код и подтвердить свою учетную запись, используя мой телефон:

Я понимаю, что приложение было разработано для запуска на устройстве, отличном от компьютера, для повышения безопасности компьютера (в случае его утери или кражи), но я хотел бы знать, есть ли способ запустить Google Authenticator на мой макбук.

Теперь на странице Google Authenticator он не будет работать на рабочем столе:

На каких устройствах работает Google Authenticator?

- Версия Android 2.1 или выше

- BlackBerry OS 4.5 - 6.0

- iPhone iOS 3.1.3 или более поздняя версия

Однако есть несколько эмуляторов для разработчиков, и поэтому мне интересно, можно ли запустить один из этих эмуляторов, а затем запустить Google Authenticator с этим. Я понимаю, что это не лучшая практика, но я меньше беспокоюсь о том, что мой ноутбук будет украден, и больше беспокоюсь о том, что кто-то просто взломает аккаунт.

Поэтому мой вопрос заключается в следующем: возможно ли запустить его на рабочем столе, даже если это не рекомендуется / не рекомендуется?

22 ответа

Установите присягу с помощью brew, сгенерируйте ключи с помощью:

oathtool --totp -b <your_secret>

Чтобы получить свой секрет, используйте опцию "изменить телефон" в Google. Вы можете получить ключ, нажав на ссылку "ввести ключ вручную".

На https://github.com/gbraad/html5-google-authenticator имеется самообслуживаемое веб-приложение. Это не безопасно на компьютере, подключенном к Интернету, но вы можете загрузить его на полностью автономный компьютер, и вы будете в безопасности.

Да. Вы можете использовать WinAuth. У меня отлично работает.

JAuth - хорошая альтернатива - основанная на Java (имеет установщики Windows, Linux и OS X), маленькая и переносимая. Я держу копию на USB-накопителе.

Попробуйте Authy: https://www.authy.com/.

Он работает для многих аккаунтов 2fa, включая Google. Authy поддерживает несколько платформ, включая ПК.

Примечание: Google, кажется, предоставляет только QR-код для добавления учетных записей. Это означает, что проще всего добавить свою учетную запись Google через приложение Authy Android. Однако, как только вы это сделаете, вы также можете получить к нему доступ из приложения ПК Authy.

Забудьте о других, если вам приходится иметь дело с более чем одним ключом, пропуском или любой другой информацией. Это всегда вопрос, как вы используете это. Самый простой способ - использовать инструмент управления паролями (для этого не используйте онлайн-сервисы, LastPass также был взломан).

Вот мое предложение (работает на Linux, Mac, Android), это для пользователей Windows:

- Загрузите последнюю версию KeePass (в настоящее время 2.32) и настройте свою БД (пожалуйста, защитите ее не только пропуском, а сертификат сделает ее еще более безопасной в качестве примера)

- Загрузите плагин TrayTOTP для KeePass и скопируйте его в папку плагинов, расположенную в папке установки KeePass.

Для записи в KeePass создайте две пользовательских строки для вашей записи keepass:

Первая строка: TOTP Seed

Вторая строка: настройки TOTPПод TOTP Seed вы должны поместить свой семенной ключ. Из-за настроек многие запутались, особенно новички. По умолчанию (и большинство используют значения по умолчанию) новый ключ всегда создается каждые 30 секунд и имеет длину 6 символов. Это означает, что если явно не установлено, то настройки TOTP должны иметь:

30;630: Стоит в течение секунд6: Обозначает длину ключаЯ знаю только пару сервисов, где вы можете выбрать или настроить их вручную, Kraken Exchange является одним из них, когда вы защищаете свою учетную запись, вы можете выбрать длину до 8 символов, и настройки для Totp будут

30;8Поменяйте автотип:), есть два типа страниц и способы их проверки.

Первое: вы можете ввести имя пользователя, пароль и ключ 2FA.

Второе: вам нужно ввести имя пользователя и пароль, после нажатия ввода / отправки, вторая страница / фрейм показывает запрос на 2FA.Для первого случая отредактируйте свою запись KeePass, изменив параметры автотипа. Нажмите "Переопределить последовательность по умолчанию", которая:

{USERNAME}{TAB}{PASSWORD}{ENTER}и добавьте нажатие дополнительной клавиши TAB, затем поместите клавишу TOTP и затем нажмите ENTER:

{USERNAME}{TAB}{PASSWORD}{TAB}{TOTP}{ENTER}Во втором случае нам нужно отправить пользователя и пройти, затем подождать 1-3 секунды (я установлю здесь 5 секунд), а затем ключ 2FA:

{USERNAME}{TAB}{PASSWORD}{ENTER}{DELAY 5000}{TOTP}

Вот и все. Нажмите CTRL+V или щелкните правой кнопкой мыши и выполните автотип, вот и все.

Вы можете использовать Oracle VirtualBox, ОС Android x86, а затем установить Аутентификатор. По сути, это даст вам Google Authenticator на рабочем столе.

VirtualBox: https://www.virtualbox.org/

Android x86: http://www.android-x86.org/

Отказ от ответственности: я автор:-)

https://qoomon.github.io/otp-authenticator-webapp/

Это веб-приложение Google для проверки подлинности.

Это статический сайт, размещенный на страницах github. Вы можете просто использовать мою версию или разветвить ветку gh-pages и разместить ее на своей странице github.

Внешние службы не используются, только локальное выполнение JavaScript

Характеристики

- генерировать коды

- показать оставшиеся действительные секунды для тотп-кода

- анализировать URL-адреса otpauth в поле ввода "секрет"

- сгенерировать otpauth URL QR код

- принять параметры запроса

- секрет

- учетная запись

- эмитент

Вот пример

Также есть версия приложения для Firefox. Для запуска не требуется Firefox, и вы можете установить переносной Firefox, чтобы он не влиял на вашу систему.

Я взломал интеграцию присяги-инструментария с CLI, который работает и в Quicksilver. Пример сценария CLI Bash Script и.otpkeys можно найти в блоге Quicksilver и OTP: Together at Last.

Вам понадобятся ваши секретные ключи, чтобы вы могли поместить их в конфигурацию.

Скрипт Bash:

#!/bin/bash

scriptname=`basename $0`

if [ -z $1 ]

then

echo "$scriptname: Service Name Req'd"

echo ""

echo "Usage:"

echo " otp google"

echo ""

echo "Configuration: $HOME/.otpkeys"

echo "Format: name=key"

exit

fi

otpkey=` grep ^$1 $HOME/.otpkeys | cut -d"=" -f 2 | sed "s/ //g" `

if [ -z $otpkey ]

then

echo "$scriptname: Bad Service Name"

exit

fi

/usr/local/bin/oathtool --totp -b $otpkey

Пример файла конфигурации для.otpkeys - пробелы удалены.

google=a743 mike k3b4 rm5k z8a9 q6f5 id1k bxk1

facebook=OWBV Q9LF POQ2 MKYU

evernote=UKPPIDEALLKPYTT9

dropbox=iop4 xbox asia b0ss ninj a9

Использование - укажите полное или частичное имя службы из конфигурации, привязанное к началу имени службы. Например, "goo" будет работать для Google, но "oogl" не будет.

iso : ~ --> otp google

196379

iso : ~ --> otp goo

612384

На MAC (OSX) вы можете использовать Alfred* и GAuth-Workflow, чтобы получить Google Authenticator на рабочем столе.

- Рабочие процессы поддерживаются только с (платной) версией Powerpack.

Я удивлен, что никто не упоминает следующие 2 приложения.

Аутентификатор - счастливая двухфакторная проверка! / 2,99 $

OTP Manager / Бесплатный

YubiKey предлагает аппаратное решение (USB-ключ), способное выполнять OATH-TOTP.

Также есть вспомогательная программа для Windows:

Есть совместимое приложение Chrome: https://chrome.google.com/webstore/detail/gauth-authenticator/ilgcnhelpchnceeipipijaljkblbcobl?hl=en

Я сам в этом разбираюсь, но похоже, что теперь есть интерфейс командной строки google-authenticator, который распространяется с модулем PAM по адресу https://github.com/google/google-authenticator-libpam.

Дополнительную информацию о настройке (предназначенную для использования с ssh в CentOS) можно найти в статье по адресу https://www.digitalocean.com/community/tutorials/how-to-set-up-multi-factor-authentication-for-ssh-on-centos-7.

Для пользователя Python есть небольшой инструмент под названием mfa доступно через PyPI. Просто установите его, используя pip install mfa,

Вы можете использовать мой скрипт: otp.py

Недостатком этого является то, что:

- правильный обратный отсчет вы увидите только после истечения срока действия первого кода:)

- это всплывающее окно zenity не позволяет копировать и вставлять (это большое ограничение IMO)

- он работал на Mac, но Cocoa Dialog был удален и больше не работает.

- возможно, его можно адаптировать для работы в Windows, установив Zenity в Windows (что возможно).

Keeweb с открытым исходным кодом имеет встроенную опцию OTP, поверх менеджера паролей + автоген. Работает на MacOSX и в качестве веб-приложения

Существует реализация аутентификатора с открытым исходным кодом: https://github.com/Authenticator-Extension/Authenticator.

Если вы записали начальное число для своих сайтов и имеете Python (его легко установить на Mac/Windows/ Linux), вы можете использовать этот скрипт командной строки, который также пытается скрыть начальное значение от непреднамеренного неправильного использования: twisted2sv.

Установите и запустите Google Authenticator на эмуляторе Android BlueStacks — это очень просто, и вы одним щелчком мыши получите ярлык Google Authenticator на рабочем столе, который загрузит Bluestacks с уже открытым аутентификатором. Почти так же хорошо, как настольное приложение Google Authenticator.

Используйте этот простой скрипт Python для получения кода аутентификации, все что вам нужно сделать, это добавить свой секрет при появлении запроса.

https://github.com/abhishek-bharadwaj/Authenticator/blob/master/Authenticator.py