Как создать открытый беспроводной наряду с частным беспроводным?

Я работаю в ресторане, и у нас есть собственное интернет-соединение со скоростью 10 Мбит / с. Высокая скорость предназначена для наших серверов и кредитных карт телефонной линии. Недавно мы решили открыть беспроводную связь для клиентов, которые посещают нас. Однако другие соседние магазины продолжают воровать наше соединение, и это задерживает соединение с нашими серверами. Несмотря на то, что мы WEP используем наше беспроводное соединение, потому что мы ресторан, мы должны выдать пароль клиентам, чтобы они использовали наше бесплатное соединение WiFi.

Меня беспокоит то, что соседние магазины узнают пароль и снова украдут наше соединение. Дополнительная информация: наши сотрудники также используют это соединение, и это SLOOOOWW~ Plus, мы получаем только 1-2 бара (наш из 5) сигнала, когда мы находимся на линии, когда маршрутизатор находится в офисе в задней части. (Около 20~40 футов с 6-7 стенами /2-3 комнатами). В первый день, когда я создал WEP, скорость составляет 4-5mbs (протестировано с http://www.speakeasy.net/speedtest/), но через 2 месяца он падает до 1-2 Мбит / с. Иногда это было даже ниже 1 Мбит / с. Поэтому я хочу два доступа к сети на одной линии обслуживания.

Вот что я сделал:

- Установите пароль WEP. Нет, я не хочу менять пароль каждый день ~

- Я создал пароль, чтобы посторонние не могли получить доступ к информации о нашем маршрутизаторе. Но я чувствую, что это недостаточно безопасно, когда более 20 новых незнакомцев знают наш WEP ежедневно.

Вот что я хочу знать (или сделать):

- Создайте 2 доступа по одной служебной линии. Может понадобиться 2 роутера (?)

- Увеличьте дальность связи. Модификации маршрутизатора приветствуются, но, пожалуйста, с ЯСНО шаг за шагом или демонстрацией видео.

- Ограничить пропускную способность для "гостевой" (около 20% от максимальной скорости) и максимальной "частной" пропускной способности

Чего я хочу добиться от этого:

- Я хочу создать одно соединение для гостей, чтобы они могли просматривать интернет во время своего визита. Мне все равно, если наш сосед украдет наше соединение, пока у нас все еще есть наше ОСНОВНОЕ соединение для личного использования и использования сервера.

- Ограниченное использование для гостя

- Увеличение диапазона (и скорости, если это возможно) для нашего гостя и личного использования (модификации приветствуются)

Дайте мне знать, если вам нужна дополнительная информация.

8 ответов

Прежде всего, я бы настоятельно рекомендовал использовать шифрование WPA2, а не WEP. WEP легко взломать с помощью потребительского оборудования и инструментов. WPA2 намного безопаснее.

Для настройки расширенной конфигурации на вашем маршрутизаторе будет полезно иметь прошивку маршрутизатора, такую как DD-WRT или Tomato. Если ваш маршрутизатор не поддерживается ни одним из этих дистрибутивов, возможно, было бы неплохо получить маршрутизатор, который есть.

Чтобы справиться со своими гостями, вы должны настроить QoS (качество обслуживания) на своем маршрутизаторе. Чтобы ограничить количество гостей, а не вас самих, вам необходимо знать MAC-адреса всех беспроводных адаптеров вашего компьютера. Если вы не знаете, как найти MAC-адрес, в Интернете есть инструкции, как это сделать.

Настройка QoS будет отличаться в зависимости от прошивки вашего маршрутизатора. Найдите раздел, помеченный как QoS, качество обслуживания, расстановка приоритетов или что-то в этом роде. Включите QoS, затем добавьте правила, чтобы дать MAC-адресам каждого из ваших компьютеров самый высокий приоритет для всех портов / служб. Затем добавьте правило, устанавливающее весь остальной трафик на более низкий уровень приоритета. Вам придется немного осмотреться в интерфейсе конфигурации, но вы сможете либо ограничить их до определенного значения общей пропускной способности, либо до определенной максимальной скорости вверх / вниз по кбит / с.

Это должно решить проблему определения приоритетов скорости в вашей сети. Если вы хотите иметь полностью отдельное соединение для ваших гостей с вашими персональными компьютерами, DD-WRT поддерживает несколько виртуальных беспроводных сетей, работающих от одного маршрутизатора, хотя эта функция работает только на некоторых маршрутизаторах, поэтому проверьте, если вы покупаете новый маршрутизатор. Это позволит вам полностью настроить частную и общедоступную беспроводную сеть отдельно от других. Затем вы можете применить QoS только к публичной сети.

С точки зрения расширения беспроводного сигнала, посмотрите, улучшит ли сигнал перемещение вашего маршрутизатора относительно стен и других препятствий. Смена канала также может помочь, особенно если есть помехи от других сетей WiFi. Наконец, если вам нужен второй маршрутизатор, чтобы покрыть все, посмотрите на поиск маршрутизатора, который поддерживает WDS. WDS создает сетчатую сеть между несколькими маршрутизаторами, между которыми клиенты могут беспрепятственно перемещаться. Это сделает более плавным перемещение вперед и назад между двумя маршрутизаторами. Это требует наличия двух маршрутизаторов одного производителя с совместимыми чипсетами. Подробности доступны для DD-WRT и Помидор.

Один из вариантов, который вы, возможно, захотите рассмотреть, - это установка направленной или двух направленной антенны в потолке, направленной вниз, вместо использования всенаправленной антенны. Вы можете получить различные внешние антенны с шириной луча, скажем, 90 градусов. Вы можете поместить это в верхнем углу вашего заведения, указывая вниз и обратно туда, где вы хотите освещение.

Это все равно что ставить штыри на точку беспроводного доступа, чтобы она не могла "видеть" людей, которые не в вашем бизнесе. Это также может повысить производительность за счет увеличения сигнала внутри вашего предприятия (та же энергия радиосвязи концентрируется в меньшем пространстве, увеличивается проникновение через стены и уменьшается помехи от окружающих компаний, которые могут иметь беспроводные сети, беспроводные телефоны или другие устройства на одном и том же частоты.

Люди в соседних предприятиях получат слабый сигнал, если вообще получат какой-либо сигнал.

Вы также можете попробовать установить вторую точку доступа в столовой и отключить питание обеих беспроводных точек доступа. Это также уменьшит зону покрытия.

Эти методы могут уменьшить или исключить количество "кражи" вашего беспроводного соединения без необходимости регулярно менять сетевой пароль. Однако, если у вас странная зона покрытия, может потребоваться несколько точек доступа и антенн.

Так что теперь, когда вы уверены, что его используют только люди в вашем бизнесе, вы можете справиться с использованием формирования или качества обслуживания, чтобы ограничить степень воздействия, которое они оказывают на критически важные для вашего бизнеса сетевые сервисы, как упоминалось здесь другими людьми. Помните, что вы должны не только ограничивать входящую пропускную способность, но и исходящую. Я часто обнаруживал, что когда производительность сети действительно ухудшается, это происходит из-за того, что кто-то насыщает исходящую полосу пропускания (обычно небольшую часть входящей) общим доступом к файлам, вирусом или червем.

Одной вещью, которую вы можете рассмотреть, является получение другого сетевого подключения для клиентов. Службам вашей кредитной карты, возможно, не нужна такая большая пропускная способность, но вы действительно хотите, чтобы они работали независимо от того, кто-то делится файлами или нет. Таким образом, недорогая линия для этого, а затем еще одна независимая линия, которой клиенты могут поделиться.

Если вы хотите получить определенный контроль и безопасность в отношении того, кто использует ваше соединение, вам нужна какая-либо форма системы доступа к билетам. Это легко настроить, и замечательные люди на http://www.worldspot.net/ предоставят вам бесплатный аккаунт для этого при условии, что вы предложите свою точку доступа бесплатно.

Используйте это в сочетании с маршрутизатором, на котором установлена прошивка dd-wrt с chillispot, и у вас есть полностью управляемая, управляемая общедоступная система Wi-Fi с настраиваемой начальной страницей, и (что очень важно) вы можете быть уверены, что люди, использующие ваш сервис, нажмут, чтобы согласиться с вашими условиями и Условия использования, прежде чем продолжить.

Ваша текущая установка слаба с точки зрения безопасности. Если вы разрешите своим гостям доступ к вашей сети, они смогут взломать ваш маршрутизатор и конфигурацию. Мой совет - создать отдельную гостевую сеть. Также WEP является слабым типом безопасности. Это очень легко взломать.

Я советую вам следовать этому руководству, которое посвящено настройке отдельной гостевой сети с Tomato, прошивкой маршрутизатора с открытым исходным кодом.

Вы также можете посмотреть на переключение каналов, это улучшит качество вашего беспроводного сигнала.

Многие высокопроизводительные домашние маршрутизаторы предлагают гостевые учетные записи с контролем пропускной способности, но, опять же, вы ожидаете, чтобы все ваши гости использовали один и тот же логин и пароль.

Одним из решений, которое может вам понравиться, является "аутентификация через квитанцию", когда ваши клиенты имеют простой, случайно сгенерированный пароль на квитанции, который годен в течение заданного периода времени. Я испытал это как клиент в кафе, и кассир просто спросил, хочу ли я Wi-Fi. Я ответил "да", и она нажала (я думаю) одну дополнительную кнопку в процессе оформления заказа. Ваш гостевой доступ постоянно меняется, но вам не нужно обрабатывать изменения. Ваш клиент имеет дополнительную безопасность, имея собственный логин, побеждая FireSheep. 5-минутный поиск обнаружил пару провайдеров - просто посмотрите на "аутентификация через квитанцию" и подобные фразы, и я уверен, что вы найдете других. Любая компания, предлагающая этот продукт, должна быть готова либо установить его для вас, либо провести через него. Кажется, специально для вашей ситуации. Вашим соседям не повезет.

Во-вторых, я рекомендую обновить вашу безопасность до WPA2 - если WEP защищает и ваш коммерческий доступ, то кто-то, сидящий на вашей парковке около часа с ноутбуком, может взломать его и украсть информацию о кредитной карте клиента.

Что касается диапазона, несколько более ранних ответов сделали хорошие предложения о перемещении маршрутизатора. Если они не работают, и если у вас есть старый маршрутизатор, я бы купил новый, который может обрабатывать WPA2, гостевые учетные записи и беспроводное N-соединение на двух частотах (двухдиапазонный). Обычно на коробке это обозначается как "802.11 a/b/g/n", а также "двухдиапазонный". Некоторые из более новых также могут иметь "ac", но это не важно в данный момент. Сайт smallnetbuilder.com рассматривает маршрутизаторы на предмет расстояния и функциональности и является полезным справочным материалом в целом. Это, а также чтение обзоров в NewEgg и Amazon даст вам представление о том, какие маршрутизаторы выполняют свою работу.

Наличие нескольких точек доступа в одной области, как правило, плохая идея. Я ненавижу продолжать подключаться к общедоступному узлу со слабым сигналом, потому что частный маршрутизатор где-то на потолке глушит сигнал - просто чтобы сказать вам, что мои 2 доллара ушли в обмен на кофе и какой-то плохой Wi-Fi. И да, после того, как соединение установлено, это соединение вашего соседа / вашей другой частной сети.

наши сотрудники также используют эту связь, и это SLOOOOWW

Добавьте правило формирования трафика. Я не знаю, какое программное обеспечение вам доступно, но 1) большинство корпоративных брандмауэров, таких как Kerio, могут 2) Linux может делать 3) Cisco может делать 4) Клоны Cisco могут делать: просто создайте 2 VLAN, отдав приоритет первым,

Кроме того, мы получаем только 1-2 бара (наш из 5) сигнала, когда мы находимся в режиме ожидания, пока маршрутизатор находится в офисе в задней части.

В стенах есть провода, провода шумят. Получите больше dbi с лучшей антенной. Кроме того... некоторые устройства Wi-Fi очень зависят от направления передачи сигнала с низким энергопотреблением: как только вы получаете сигнал 5 тактов, не имеет значения, как вы ориентируете свой ноутбук, получается 1 такт? Поверни ноутбук на 90 градусов, не получил ни одного.

Вам нужен беспроводной маршрутизатор, который поддерживает несколько SSID. Если маршрутизатор поддерживает несколько SSID, он обычно поддерживает возможность сделать один частный и один общедоступным, а также ограничить пропускную способность и т. Д. Соответственно. Обратите внимание, что это не то же самое, что несколько "физических точек доступа", но представляет несколько "имен входа" через одну точку доступа.

Маршрутизаторы бизнес-класса и SOHO могут использовать эту функцию. Компания, на которую я работал, подписалась на DSL и получила маршрутизатор Netopia, который способен на это.

Вот что я сделал с DD-WRT, чтобы сделать открытую (без пароля) "гостевую" сеть для своего дома. Если вашей проблемой являются ваши соседи, установите пароль, но меняйте его каждую ночь и пишите на знаке, который могут видеть люди в вашем ресторане. Скоро не стоит их усилий, чтобы не отставать.

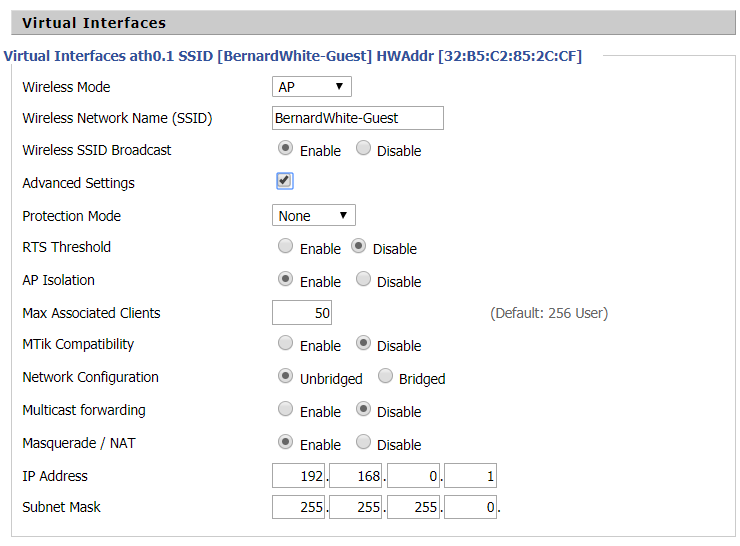

Начни с нового Virtual Interface под Wireless, Basic Settings, Убедитесь, что у него другая подсеть, чем в основной сети. "Изоляция точки доступа" - это настройка, которая не позволяет различным WiFi-клиентам взаимодействовать друг с другом.

Затем я создал пользовательские правила брандмауэра под Administration, Commands, Firewall,

# Forbid Guest to communicate with local network.

iptables -I FORWARD -i ath0.1 -o br0 -j DROP

iptables -I FORWARD -i br0 -o ath0.1 -j DROP

# Forbid Guest to communicate with router except DNS and DHCP

iptables -I INPUT -i ath0.1 -j DROP

iptables -I INPUT -i ath0.1 -p udp --dport 53 -j ACCEPT

iptables -I INPUT -i ath0.1 -p udp --dport 67 -j ACCEPT

# Allow Guest to talk to Web & Email but not general Internet.

iptables -I OUTPUT -o ath0.1 -j ACCEPT

iptables -I FORWARD -i ath0.1 -j DROP

iptables -I FORWARD -i ath0.1 -o vlan2 -p udp --dport 53 -j ACCEPT

iptables -I FORWARD -i ath0.1 -o vlan2 -p tcp --dport 80 -j ACCEPT

iptables -I FORWARD -i ath0.1 -o vlan2 -p tcp --dport 110 -j ACCEPT

iptables -I FORWARD -i ath0.1 -o vlan2 -p tcp --dport 143 -j ACCEPT

iptables -I FORWARD -i ath0.1 -o vlan2 -p tcp --dport 443 -j ACCEPT

iptables -I FORWARD -i ath0.1 -o vlan2 -p tcp --dport 8000 -j ACCEPT

iptables -I FORWARD -i ath0.1 -o vlan2 -p tcp --dport 8080 -j ACCEPT

iptables -I FORWARD -i ath0.1 -o vlan2 -p icmp -j ACCEPT

# Move general TCP rules back to top of chain.

iptables -D FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

iptables -I FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

iptables -D FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -I FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

Наконец, под NAT/QoS, QoS, Netmask Priority Я ограничил использование пропускной способности гостевой сети, чтобы freeloader не мог существенно повлиять на интернет-соединение. (На самом деле в нашем районе есть парень, который, очевидно, не имеет дома Wi-Fi и поэтому роется в обратном направлении со своим планшетом.)

Поскольку у вас есть законные клиенты, вы, вероятно, захотите установить для этого значительную долю доступной пропускной способности, но достаточно для своего бизнес-оборудования.