Делает ли использование Tor дополнительное шифрование ненужным?

Я знаю, что Tor использует шифрование для гарантии анонимности, но если я хочу гарантировать конфиденциальность моих разговоров, должен ли я использовать дополнительный уровень шифрования?

Может ли мой домашний маршрутизатор или Интернет-провайдер перехватывать пакеты Tor и просматривать их содержимое?

3 ответа

Да, дополнительная безопасность необходима. Нет, ваш домашний маршрутизатор или провайдер не может перехватить пакеты.

Но тогда зачем нужна дополнительная безопасность?

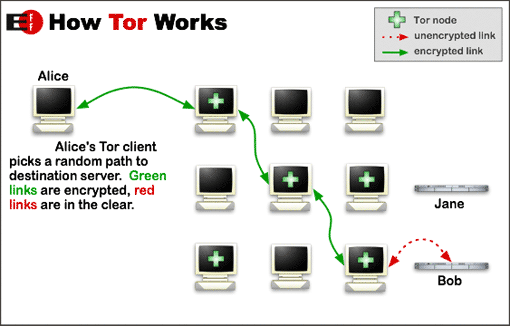

Если вы решите использовать Tor для того, чтобы быть анонимным, но по-прежнему будете использовать личную информацию, тогда ваши данные будут в безопасности от вашего ПК до последнего перехода в сети Tor, но конечная точка может отслеживать ваш трафик, если он этого захочет. Просто потому, что ему больше не нужно отправлять данные через сеть Tor, поэтому ваши данные будут расшифрованы в этот момент, так что они больше не будут шифроваться при повторной отправке. Вот почему вы все равно должны использовать HTTPS вместо HTTP, если вы хотите, чтобы ваши данные безопасно доставлялись в конечный пункт назначения.

Что если провайдер решит сфальсифицировать ответы на трафик Tor?

Это невозможно, так как используется шифрование с открытым / закрытым ключом, см. Ветку комментариев.

Читая статью в Википедии о Tor, я нашел это

Вы видите, что последняя ссылка не зашифрована. Таким образом, дополнительный уровень шифрования представляется необходимым.

Это не так при использовании TorChat, потому что он использует сквозное шифрование

Ваш трафик уже зашифрован, пока он находится в сети Tor, и никто не может его прочитать, ни ваш провайдер, ни ваш маршрутизатор, ни даже реле, которые его шифруют. Тем не менее, когда трафик выходит из сети Tor, его источник неизвестен, но в целом данные обычно не изменяются. Должно быть. Получатель не будет знать, что делать с данными, все еще зашифрованными Tor, и ответит, и ожидает получения данных в виде простого текста.

Таким образом, выходной узел может расшифровать ваши данные. Он (и его провайдер и т. Д.) Будет иметь тот же доступ, что и ваш маршрутизатор, провайдер и любой, кто перехватывает ваши пакеты, обычно, хотя они не могут определить, чей это трафик - если это не видно из его содержимого.

Если вы хотите защитить себя и от такого рода вторжений, вам необходимо убедиться, что связь между вами и получателем зашифрована с самого начала. Tor по-прежнему будет добавлять слои криптографии, но сообщения не будут передаваться в виде простого текста и могут быть прочитаны только фактическим получателем. Многие приложения для обмена мгновенными сообщениями, веб-сайты, поставщики услуг VoIP и электронной почты поддерживают это (по умолчанию).