Входящие / исходящие ACL?

Я понимаю основную разницу, но я нахожу это запутанным. Сначала обрабатывается пакет, затем маршрутизируется и другие маршруты, а затем он обрабатывается в ACL. Если я хочу сохранить ресурсы маршрутизатора, я должен всегда выбирать сначала (процесс, а затем маршрут). Если пакет, безусловно, будет отброшен ACL, зачем мне тратить время на его маршрутизацию? Я знаю, что оба необходимы и практикуются в реальном мире, но я не могу себе представить, как использовать второе.

3 ответа

Если мы говорим о маршрутизаторе Cisco,

входящий acl на интерфейсе будет означать "пусть acl обрабатывает пакеты, поступающие в маршрутизатор через этот интерфейс" i: e; в то время как пакеты поступают в маршрутизатор через этот интерфейс, но не в пакетах, которые выходят через этот интерфейс.

Исходящий acl на интерфейсе означает "применить acl к пакетам, выходящим из маршрутизатора через этот интерфейс, но не к входящим пакетам.

Пинг от 192.168.1.1 до 10.0.2.1

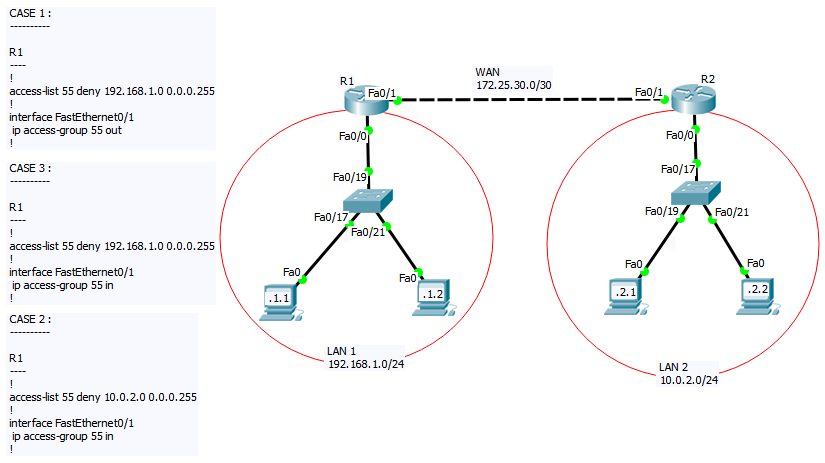

Когда СЛУЧАЙ 1 настроен:

Запрос ping не пройдет через Fa0/1 R1, потому что acl 55 настроен на обработку исходящего трафика, а адрес источника запроса соответствует диапазону IP, указанному в acl. Выход пинга будет:

Хост назначения недоступен

Когда CASE 2 настроен:

Запрос ping достигнет 10.0.2.1, но ответ от 10.0.2.1 будет остановлен на Fa0/1 R1, потому что acl настроен на обработку входящего трафика, а адрес источника ответа соответствует диапазону IP в acl. Выход пинга будет:

Истекло время запроса

Когда CASE 3 настроен:

Пинг будет успешным. Запрос ping не будет фильтроваться в Fa0/1 R1, поскольку acl предназначен только для входящего трафика. Хотя ответ на пинг будет рассматриваться в Fa0/1 R1, поскольку он является входящим, он будет проходить через него, потому что адрес источника ответа не находится в диапазоне 10.0.2.0 0.0.0.255, как указано в acl.

Сценарий :

Создание списка доступа 12

access-list deny 192.168.12.0 255.255.255.0

access-list permit any

Применение его к интерфейсу VLAN 10

ip access-group 12 in

или же

ip access-group 12 out

Вот,

outbound = coming into the VLAN 10 (coming **out to** VLAN 10 from any other network ) inbound = coming from the VLAN 10 (coming **in** from VLAN 10 **into** any other network )

если вы используете исходящий, то он будет фильтровать входящий трафик.

используйте входящий, чтобы изолировать сеть от других сетей, поскольку он будет фильтровать все пакеты, поступающие из этой сети в другие сети

если вы создаете ACL 10 для запрета всей сети 192.168.10.0; и применить к входящей VLAN 10, тогда VLAN 10 не может связаться с другими сетями

ALC действительно применимы только к локальным учетным записям / группам пользователей и локальным встроенным учетным записям / группам, потому что он ищет только SID из своей собственной идентификации, то есть с локального компьютера. Вот почему, когда у вас есть файл, в котором есть запись ACL для пользователя, которого нет в базе данных SAM, он будет отображаться в списке ACL в виде строки SID, а не имени пользователя, и рядом с ним будет стоять красный крестик.

Вы можете добавить других пользователей в базу данных активного каталога, однако они по-прежнему рассматриваются как локальные пользователи, это означает, что локальные компьютеры должны быть частью домена и должны быть доступны через сеть, если, например, ALE для этого компьютера изменяется.