OpenVPN обновляет существующие сертификаты с MD5

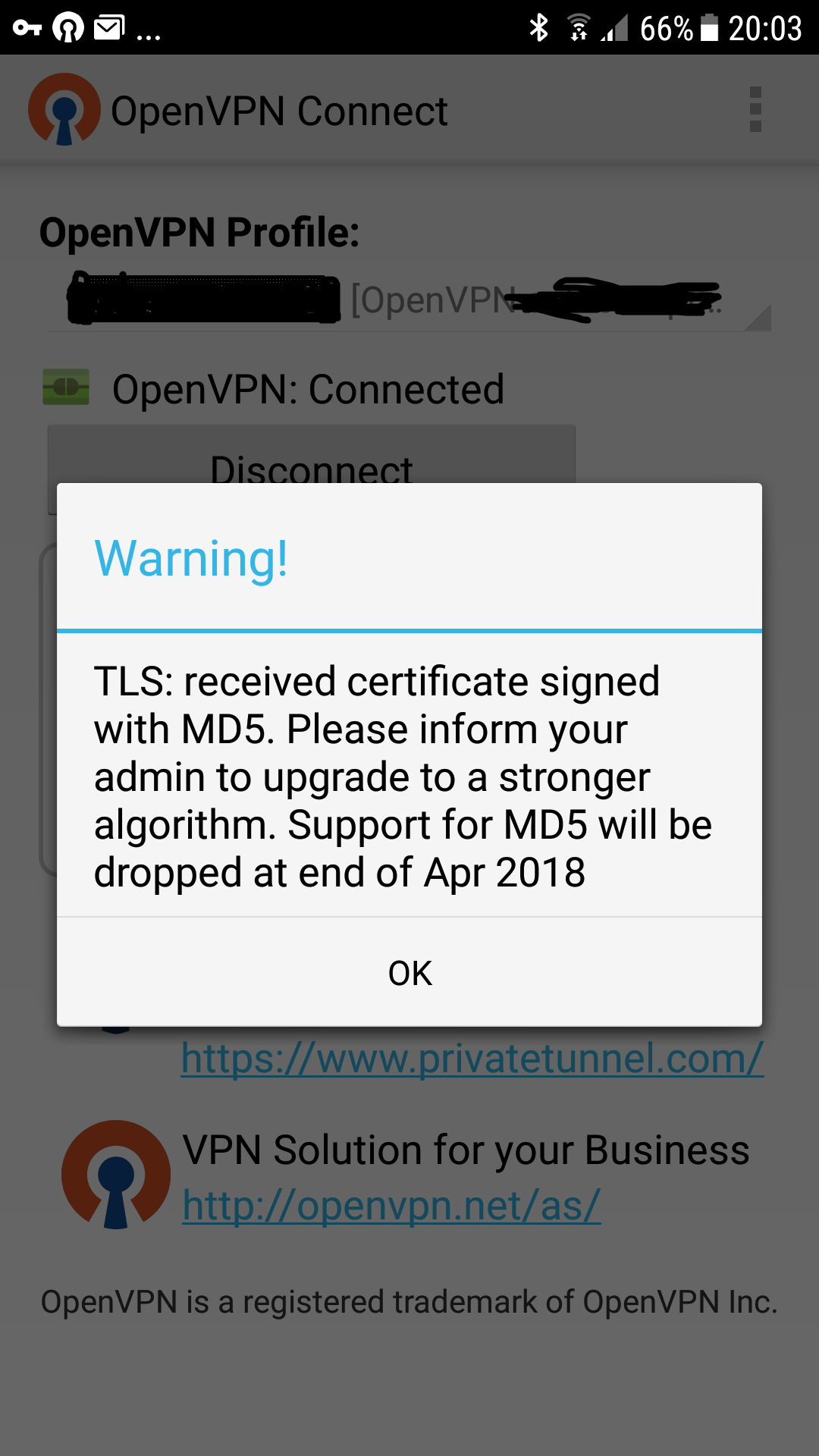

Я заметил, что когда я подключаюсь со своего телефона, используя OpenVPN, я получаю сообщение о том, что в апреле 2018 года поддержка MD5 будет прекращена.

Может кто-нибудь указать, как обновить мои существующие сертификаты (или создать новые), которые бы:

- Решить эту проблему

- Позвольте мне подключиться с моего телефона

1 ответ

Что я сделал:

Обновление easy-rsa, гарантируя, что я правильно использую

.cnfфайл:cd /path/to/myEasyRsaDir grep md openssl.cnfЭто должно напечатать что-то вроде

default_md = sha256 # use public key default MDПереименуй свой старый

keysdir, чем создать новый:my keys oldkeys mkdir keys . vars mv -i oldkeys/*.key keys/Обновление создания нового корневого CA-сертификата:

openssl x509 -in oldkeys/ca.crt -out keys/ca.crt -signkey keys/ca.keyОбновление сертификата сервера:

Два шага: создание запроса на подпись сертификата (на стороне клиента):

openssl x509 -x509toreq -in oldkeys/server.crt -signkey keys/server.key \ -extensions server -out keys/server.csrи подписание сертификата с ключом CA:

openssl ca -batch -out keys/server.pem -in keys/server.csr \ -extensions server -config $KEY_CONFIG -keyfile keys/ca.keyтогда вы могли бы бросить

.csrфайлrm keys/server.csrЗатем вы можете обновить каждого клиента, так же, как сервер:

Два шага, первый может быть сделан самим клиентом:

openssl x509 -x509toreq -in oldkeys/server.crt -signkey keys/server.key \ -out keys/server.csrи из

.csrфайл: подписание сертификата с ключом CA:openssl ca -batch -out keys/server.pem -in keys/server.csr \ -config $KEY_CONFIG -keyfile keys/ca.key rm keys/server.csr