Большое количество неудачных попыток входа в систему - cPanel Hulk Brute Force

Моды: Обратите внимание, что этот вопрос конкретно касается сервера, который управляется через cPanel и WHM, что отличает его от предполагаемого дублирующего вопроса.

В прошлом месяце мой личный веб-сервер получил тысячи таких уведомлений. Обратите внимание, что мой сервер в основном управляется WHM/cPanel, хотя у меня есть root ssh, ftp и другие традиционные точки доступа.

Эти атаки начались с попытки root, но с тех пор перешел к попытке учетных записей пользователей, где я не уверен, как они даже угадали правильные имена пользователей (хотя и неправильные пароли).

Есть ли способ предотвратить такие атаки?

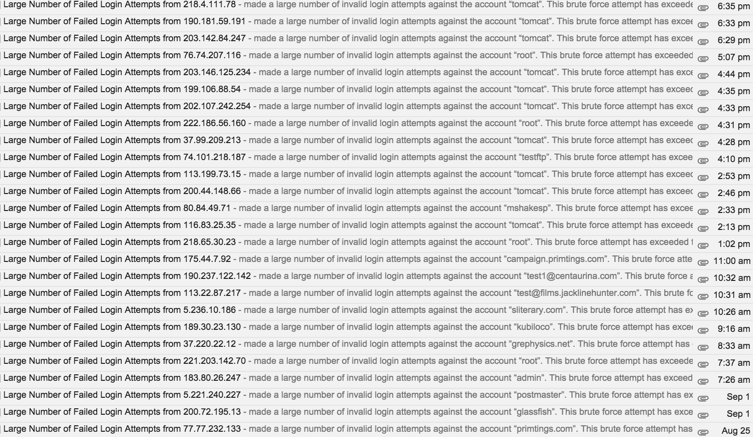

Кроме того, вот число автобанов, перечисленных только сегодня, и немного разброс источников IP-адресов - время атаки в прошлом месяце в основном составляет около 6:30 утра по восточному побережью до 23:00:

2 ответа

Вы говорите это:

В прошлом месяце мой личный веб-сервер получил тысячи таких уведомлений.

Не паникуйте! Просто отключите root аккаунт в системе.

Добро пожаловать в современный интернет! Не принимайте какие-либо из этих уведомлений лично и не принимайте их как признак целенаправленной атаки на ваш веб-сервер. Скорее, это нормальная часть любого веб-сервера, существующего каким-либо образом в сети: армии ботнетов постоянно сканируют веб-серверы на наличие слабых мест, а затем иногда используют эти слабости по разным причинам / взломам.

Если вы обеспокоены, лучшее, простое и легкое, что вы можете сделать, чтобы исправить эту ситуацию, это отключить root пользователь на сервере, а затем назначить sudo права на другого пользователя в системе. Делая это, вы устраняете проблему, не устанавливая никакого дополнительного программного обеспечения.

Да, некоторые порекомендуют установить программное обеспечение как Fail2ban на вашем сервере, и хотя я не думаю, что это плохой инструмент в арсенале онлайновой защиты, он может дать вам ложное чувство безопасности, если вы не сделали что-то основное, как отключение root учетная запись пользователя в системе.

Самый простой способ сделать это в вашей системе, это сначала назначить sudo права на любого другого пользователя в системе, кроме root, И как только это будет сделано, войдите в систему как этот пользователь через SSH и выполните эту команду:

sudo passwd -l root

Это эффективно заблокирует root учетная запись пользователя. Так что пусть эти боты пытаются войти через root отныне и навсегда… С root инвалидов, усилия бесполезны.

Тем не менее... Может быть, вы должны быть обеспокоены.

Но тогда вы говорите это; Акцент мой

Эти атаки начались с попытки

root, но с тех пор перешел к попытке учетных записей пользователей, где я не уверен, как они даже угадали правильные имена пользователей (хотя и неправильные пароли).

Не беспокойтесь, если случайно взломанные учетные записи будут взломаны, даже если несколько имен пользователей совпадают с пользователями в вашей системе.

Итак, вы говорите, что они пытаются "учетные записи пользователей", но какие пользователи? Соответствуют ли они действительным пользователям в системе? Если они не соответствуют действительным пользователям в системе, не беспокойтесь... Даже если время от времени вы видите попытку входа в систему как tomcat или же testuser, Эти боты просто перебирают десятки / сотни / тысячи имен пользователей, которые они имеют в своей библиотеке, чтобы увидеть, в какую учетную запись они могут войти... И я бы не стал спать из-за этого.

Но если попытки "взлома" направлены против чисто определенных / известных аккаунтов? Тогда тебе стоит беспокоиться.

Тем не менее, если атаки каким-то образом направлены только на пользователей, которые существуют в вашей системе, то вы можете предположить, что хакеры каким-то образом получили копию вашего /etc/passwd файл. Во-первых - несмотря на свою историю имя passwd этот файл не содержит пароли пользователей, а содержит основную информацию о пользователях. И если у злоумышленников есть это /etc/passwd файл, то у вас гораздо больше проблем.

Если определенные / известные учетные записи "взломаны", возможно, ваше веб-приложение взломано.

Обычно на веб-серверах основной компромисс заключается не в SSH или чем-то подобном, а в самом веб-приложении / сервере. То есть, если ваш сайт основан на известной системе CMS, такой как WordPress или Joomla! хакерам удалось проникнуть в вашу систему через это веб-приложение, которое затем проникло в систему на более глубоком уровне, что эквивалентно наличию SSH-доступа, но не глубокому SSH-доступу.

Это означает, что веб-серверы, работающие на программном обеспечении, таком как Apache, управляются пользователем без полномочий root, таким как www-data или что-то типа того. Компрометация вашего веб-приложения будет означать, что хакер имеет тот же уровень доступа, который имеет Apache, но не имеет ничего общего с уровнем "записи"… Но все же страшный уровень доступа на уровне "чтения".

Таким образом, вполне возможно, что веб-приложение на вашем сервере было взломано, полезная нагрузка была отброшена на вашем сервере на уровне пользователей Apache, и они каким-то образом получили /etc/passwd файл через этот взломанный доступ. И теперь они пытаются получить доступ через имена пользователей в этом /etc/passwd файл.

Что делать, если ваше веб-приложение было взломано.

Так ты должен бояться? Если это так, то да. Но Fail2ban не спасу тебя сейчас. Отключение root все еще может спасти вас до такой степени. Но если ваше веб-приложение скомпрометировано, оно должно быть очищено. Попытки SSH просто взламывают "соус" поверх сервера, который уже чем-то заражен.

Как очистить ваше веб-приложение? Простого ответа не существует, но если вы используете WordPress, например, рассмотрите возможность переустановки WordPress, а затем переустановите настройки своего сайта с помощью резервных копий.

И да... В таком духе, поэтому резервное копирование и управление восстановлением кода имеют большое значение. Но никто здесь не может объяснить, как вы должны подходить к этому на данный момент. Это совсем другой вопрос, и в зависимости от вашего использования cPanel может потребоваться дополнительная помощь от стороннего специалиста. Но должен упомянуть об этом.

Можно остановить этот вид атак грубой силой, блокируя подозрительные попытки (основанные на повторениях), отбрасывая их доступ к коробке через iptables,

В этом случае есть очень полезный инструмент под названием Fail2Ban. Этот инструмент в основном проверяет некоторый файл журнала, ища шаблоны, которые вы определили при сбое конфигурации, и, если есть X попыток в Y секунд с того же IP, IP блокируется на некоторое время, поэтому он не может пытаться продолжить.

Поскольку вы говорите, что Dev-ops - не ваша сильная сторона, есть ссылка, которая хорошо иллюстрирует необходимые детали, поэтому она работает без особых проблем. Так что вам просто нужно найти файл журнала, в котором ведутся ваши попытки грубой силы, определить новую тюрьму, которая является просто комбинацией описанного выше, и, возможно, самая "сложная" вещь - это получить шаблон, который будет соответствовать этим записям. в вашем журнале, которые основаны на регулярных выражениях. Если вам нужна помощь, вы можете обновить свой вопрос с некоторыми из этих строк, и я могу помочь вам синтезировать регулярное выражение, которое будет соответствовать.

Остальное - просто запустить демона и больше не беспокоиться об этих попытках грубой силы.

Примечание. В Fail2Ban уже есть несколько встроенных джейлов, которые работают довольно хорошо (например, SSH).